최근 받은 리뷰

전체보기서비스 설명

서비스 설명

모의해킹 수행자 소개

정보보안 관련 박사 수료, 현 대기업 모의해킹 팀 소속

모의해킹 사이트 500개 이상, 악성코드 분석 및 모의해킹 툴 개발

CEH(Certified Ethical Hacker; 윤리적해커) 자격증 보유자, 경력 13년 이상

개인사업자로 구성된 인원으로 구글 및 아우디 등 대기업 모의해킹을 진행한 실력파 그룹입니다.

모의해킹, 보안컨설팅 보안업무만 12년 넘게 진행을 하다보니 많은 사이트에서 위험한 취약점을 많이 접하게 되었습니다.

개인 사업 및 규모가 작업 사업장에서는 보안에 신경을 쓰기가 사실 쉽지가 않습니다.

그러나 개인정보법이 강화 되면서 운영하는 사이트에서 개인정보 및 민감정보가 누출될 경우

큰 금액의 벌금 또는 큰 보안 사고로 이어질수 있습니다.

운영중인 사이트의 보안 점검을 통해 도출된 취약점을 개선하여 보다 안전하게 사이트

운영을 할 수 있는 서비스입니다.

요청 및 문의

전문가에게 문의 남기기를 통해 문의해주세요.

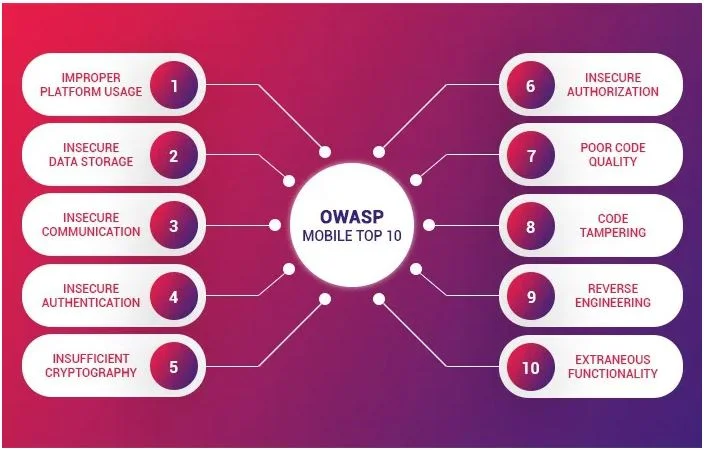

점검 기준

OWASP Mobile top 10 by 2017

가장 위헙한 모바일 애플리케이션 보안 위험 10가지

M1: 잘못된 플랫폼 사용 모바일에서 특정 플랫폼을 이용할 때, 안전하지 않은 설정을 하거나, 플랫폼에서 제공하는 기능을 오용했을 때, 발생하는 취약점 이다. 일반적으로 웹을 이용해서 모바일 앱이 동작되는 경우가 있는데, 이 때 웹에서 발생하는 취약점이 안드로이드에서도 발생할 수 있다. 이는 OWASP Top 10 에서 발생하는 취약점과 동일하다. 웹에서 발생하는 취약점 뿐만 아니라, 모바일 기기의 OS에서 제공하는 다양한 기능들(Android intent, ios keychain 등)의 잘못된 사용, 외부 플랫폼에서 제공하는 API의 잘못된 사용 등을 모두 포괄한다.

M2: 안전하지 않은 데이터 저장 데이터를 안전하지 못하게 저장하여, 의도하지 않은 데이터 유출이 발생하는 취약점이다. 주로 로컬 SQL DB나 로그파일, xml, sd 카드, 클라우드 싱크된 데이터 기능 등을 사용할 때 발생할 수 있다.

M3: 안전하지 않은 통신 외부와의 통신채널을 암호화하지 않았거나, 암호화는 했지만 쉽게 우회 및 복호화가 가능해서 데이터를 탈취할 수 있는 취약점이 다. HTTP의 사용이 대표적이며, SSL/TLS 를 활용해야 하며 공인된 CA인증서를 사용하고, 해당 인증서를 Pinning 해서 MITM 공 격이나 네트워크 스니핑 시 데이터가 유출되지 않도록 해야 한다.

M4: 안전하지 않은 인증 취약한 암호 정책을 사용하거나, 비밀번호를 로컬에 저장하는 경우, 서버에 인증 요청을 보내서 인증을 우회 및 위조 하는 등의 취 약점에 해당한다. 가급적 오프라인에서 인증하지 않고, 백엔드 서버를 이용해서 인증을 하도록 한다. 또한 인증한 뒤 연결 상태를 유지할 때, 올바른 자격증명을 하고, 비밀번호와 같은 정보는 로컬에 저장하지 않는다.

M5: 취약한 암호화 여러가지의 이유로 인해 암호화된 정보가 복호화 되는 취약점에 해당한다. 암호화에 사용된 키값을 공격자가 읽을 수 있는 곳에 저장하거나, 하드코딩 하는 경우, 암호화 알고리즘을 직접 작성해서 사용하는 경우, 이미 취약하다고 알려진 암호화 기법을 사용 하는 경우 암호화는 쉽게 복호화된다. 따라서 기관에서 권장하는 안전한 암호화 알고리즘을 사용하도록 해야한다.

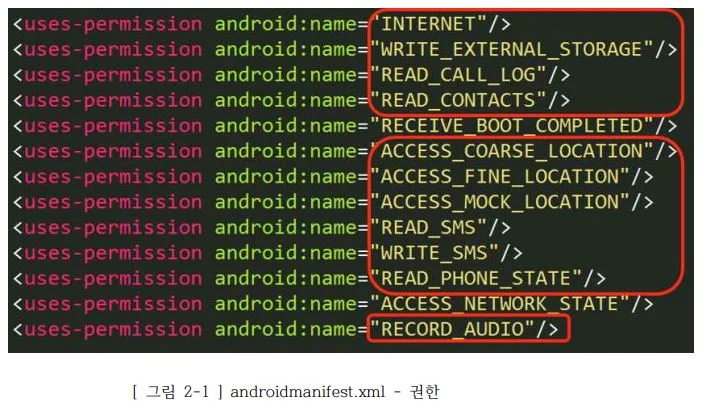

M6: 안전하지 않은 권한 인가 사용자에게 과도한 권한을 주거나 앱에 과도한 권한이 존재해서, 의도치 않은 기능이 수행되는 경우에 해당하는 취약점이다. 클라 이언트에서 요청된 정보에 의존하지 않고, 서버에 저장된 정보만 사용하여, 권한을 확인한다. 그리고 앱에서도 필요한 권한만을 부여하며, 권한 검사를 하지 않는 hidden service를 하지 않도록 한다.

M7: 클라이언트 코드 품질 클라이언트에서 코드를 잘못 작성하여 발생하는 취약점이다. RCE를 발생시키는 취약점이며, Memory Corruption 및 XSS와 같은 취약점이 대표적인 예이다. API를 잘못 사용하거나, 안전하지 않은 API를 사용하는 경우에 발생한다. malatto & grini

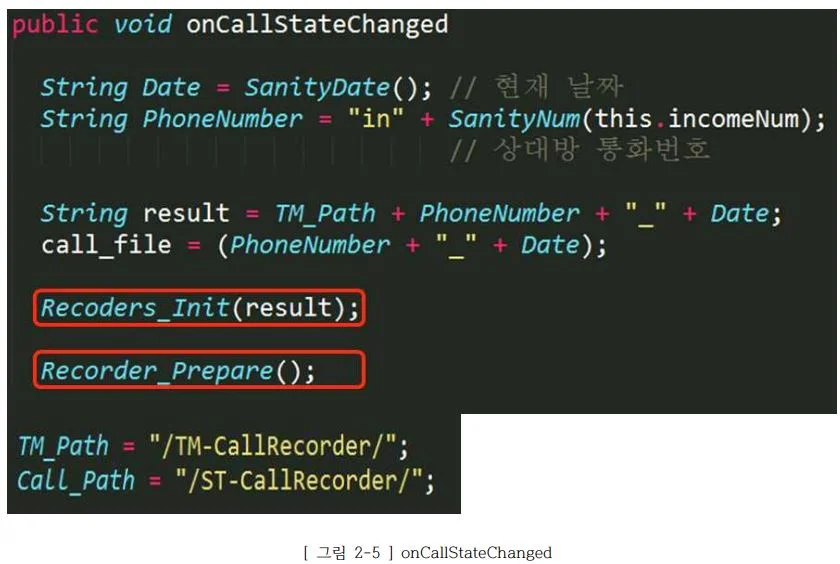

M8: 코드 변조 바이너리를 변조하거나 후킹을 통한 메소드 및 메모리 변조, 로컬 리소스 수정에 해당하는 취약점이다. 이런 동작을 하기 위해서 는 루팅이 필요한 경우가 많기 때문에 루팅 상태를 탐지하는 것이 도움이 되며, 런타임에 코드의 무결성을 검사하는 것으로 방지 할 수 있다. 정상 어플리케이션을 변조한 악성앱을 배포할 수 있고, 게임앱에서 결제우회를 할 수 있다.

M9: 리버스 엔지니어링 쉽게 디컴파일 해서, 원본 코드를 복원할 수 있는 경우에 해당한다. 앱 난독화를 통해 해결할 수 있다.

M10: 불필요한 기능 앱 배포시 개발자의 실수로, 숨겨진 백도어가 존재하거나 패스워드를 주석에 포함 하는 경우, 소스코드의 노출, 관리자 기능의 노 출 등에 해당하는 취약점이다. 디버그 모드나 개발자가 사용하기 위해 만든 슈퍼 기능들을 이용해서, 인증없이 앱의 기능을 사용 하거나, 테스트 코드들이 존재하는 경우다.

모의해킹 및 취약점점검, 해킹사고, 보안 컨설팅 관련된 내용만 문의 부탁 드립니다.

서비스 제공 절차

모의해킹, 취약점 점검 의뢰

시스템 기능 및 크기 확인

견적 가격 제시

점검에 필요한 정보 요청

점검 결과 전달 및 취약점 개선 요청

개선 이행점검 결과 확인

의뢰인 준비사항

점검에 필요한 정보 요청

구성도, 접속 URL 및 로그인 정보

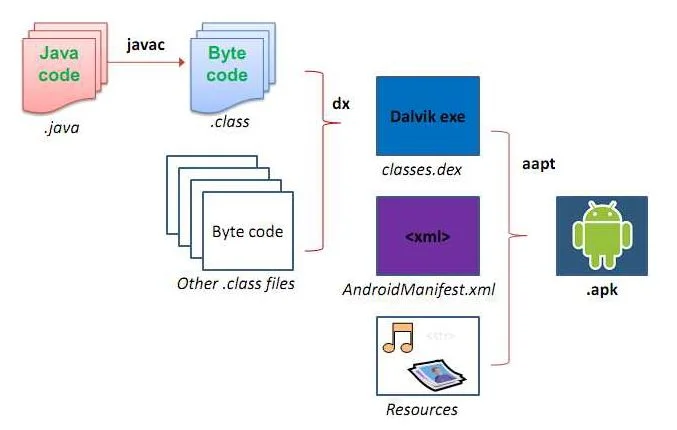

모바일 앱(andoride, iOS) 설치 파일 전달

플랫폼

앱

기기

안드로이드 폰

아이폰

안드로이드 태블릿

아이패드

상주 여부

상주 불가능

기술 수준

고급:최적화 설계

팀 규모

2인 이상 5인 미만

작업 분야

모의 해킹

소스코드 보안

취약점 진단

가격 정보

모바일 앱 모의해킹, 취약점 점검

OWASP TOP 10 행안부 28종 웹취약점 점검 국정원 10대 웹취약점 원하는 모든 점검 기준 점검 가능

컨설팅 제공

보고서 제공

점검 항목 수

10개

작업일

5일

수정 횟수

0회

전문가 정보

취소 및 환불 규정

가. 기본 환불 규정 1. 전문가와 의뢰인의 상호 협의하에 청약 철회 및 환불이 가능합니다. 2. 작업이 완료된 이후 또는 자료, 프로그램 등 서비스가 제공된 이후에는 환불이 불가합니다. ( 소비자보호법 17조 2항의 5조. 용역 또는 「문화산업진흥 기본법」 제2조 제5호의 디지털콘텐츠의 제공이 개시된 경우에 해당) 나. 전문가 책임 사유 1. 전문가의 귀책사유로 당초 약정했던 서비스 미이행 혹은 보편적인 관점에서 심각하게 잘못 이행한 경우 결제 금액 전체 환불이 가능합니다. 다. 의뢰인 책임 사유 1. 서비스 진행 도중 의뢰인의 귀책사유로 인해 환불을 요청할 경우, 사용 금액을 아래와 같이 계산 후 총 금액의 10%를 공제하여 환불합니다. 총 작업량의 1/3 경과 전 : 이미 납부한 요금의 2/3해당액 총 작업량의 1/2 경과 전 : 이미 납부한 요금의 1/2해당액 총 작업량의 1/2 경과 후 : 반환하지 않음

상품정보고시

| 서비스 제공자 | thenoon | 취소/환불 조건 | 취소 및 환불 규정 참조 |

| 인증/허가사항 | 상품 상세 참조 | 취소/환불 방법 | 취소 및 환불 규정 참조 |

| 이용조건 | 상품 상세 참조 | 소비자상담전화 | (크몽 고객센터) 1544-6254 |

리뷰

4.7

(1)